【恶意软件】

GO#WEBBFUSCATOR:黑客利用韦伯望远镜图像传播恶意软件

研究人员发现了一个名为“GO#WEBBFUSCATOR”的新恶意软件活动,该活动依赖网络钓鱼电子邮件、恶意文档和来自“詹姆斯韦伯望远镜”的图像来传播恶意软件。该恶意软件是用 Golang 编写的,感染始于一封带有“Geos-Rates.docx”恶意文档的网络钓鱼电子邮件,该文档会下载模板文件,其中包含一个经过混淆的 VBS 宏,宏执行后,代码从远程资源(“xmlschemeformat[.]com”)下载JPG图像(“OxB36F8GEEC634.jpg”),使用 certutil.exe 将其解码为可执行文件(“msdllupdate.exe”),随后启动。研究人员指出,用于该活动的域名是最近注册的,最早的注册时间是 2022 年 5 月 29 日。

新的AgentTesla恶意软件活动分析

2022年8月12日起,攻击者发起了新的传播AgentTesla恶意软件的活动。带有恶意附件的网络钓鱼邮件被发送到南美和欧洲的企业。迄今为止,已发送超过 26,000 封电子邮件。AgentTesla 是一种信息窃取软件,能够从浏览器、电子邮件客户端、VPN 客户端、FTP 客户端、剪贴板中窃取密码。此次活动针对西班牙、葡萄牙、罗马尼亚、德国、阿根廷、瑞士和南美洲多个国家地区的用户。

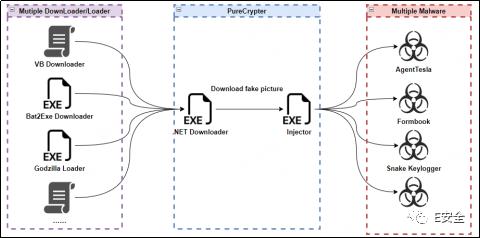

PureCrypter Loader已传播了10多个其它家族

PureCrypter是一款使用C#编写的MaaS类型的loader,至少2021年3月便已出现,可以传播包括Formbook、SnakeKeylogger、AgentTesla、Redline、AsyncRAT等在内的10多个恶意家族。PureCrypter开发者拥有较多的推广资源,研究人员检测到的C2 域名和IP多达上百个。此外,PureCrypter开发者喜欢使用图片名后缀结合倒置、压缩和加密等方式躲避网络检测。PureCrypter的推广行为传播链条普遍较长,多数会使用前置protector,甚至搭配其它loader,检测难度较大。

【热点事件】

黑山国家关键基础设施遭到大规模网络攻击

黑山(欧洲国家)的国家基础设施遭到了大规模和“前所未有的”的网络攻击,政府已采取措施减轻其影响。攻击发生后,黑山立即向北约联盟的其他成员报告了此次攻击事件。该国公共行政部长称:“出于安全原因,某些服务被暂时关闭,但属于公民和公司的账户及其数据的安全并未受到威胁。”

【勒索专题】

勒索软件团伙攻击智利政府机构

8月25日,勒索团伙攻击了智利政府机构,影响了机构的运营和在线服务。勒索攻击针对该机构的Microsoft和VMware ESXi服务器,黑客停止了所有正在运行的虚拟机并加密了文件,附加了“.crypt”文件扩展名。智利国家计算机安全和事件响应小组 (CSIRT) 表示,此次攻击中使用的恶意软件还具有从Web浏览器窃取凭据、加密可移动设备等功能。

Black Basta勒索软件分析

Black Basta是一种勒索软件即服务(RaaS),于2022年4月首次出现,该勒索软件是用 C++ 编写的,影响 Windows 和 Linux 操作系统,目前已攻击了超过75个组织。研究人员观察到,Black Basta勒索软件组织使用 QBot 进行初始访问,并在受感染的网络中横向移动。

法国电信巨头 Altice 遭到 Hive 勒索软件攻击

暗网清单显示,法国电信巨头Altice于8月9日遭到Hive黑客组织的勒索软件攻击。Altice 是法国第二大电信公司,目前尚不清楚这次攻击的规模有多大,或者哪些数据可能受到了影响,该公司尚未发布任何公告。

LockBit勒索团伙试图采取三重勒索策略

LockBit 勒索软件团伙宣布,正在改进对分布式拒绝服务 (DDoS) 攻击的防御,并努力将勒索操作提高到三重勒索水平,即先加密,再泄露数据,最后发起DDoS攻击。此前,LockBit团伙攻击了数字安全巨头Entrust, 宣布将在8月19日公布所有窃取的数据。但因为该团伙的泄密站点遭到了疑似与Entrust相关的 DDoS 攻击,因此未能泄密数据。LockBit团伙表示,已经了解了DDoS攻击方式的破坏性,现在正在考虑将该攻击作为一种勒索筹码,而不只是加密和泄露数据。

Agenda:针对亚洲和非洲企业的新勒索软件

Agenda是一种使用GO语言开发的新勒索软件,目标为亚洲和非洲的医疗保健和教育企业。Agenda可以在安全模式下重新启动系统,尝试停止许多特定的服务器的进程和服务,并且可以运行多种模式。目前,已发现印度尼西亚、沙特阿拉伯、南非和泰国的受害者,赎金要求在5万美元到80万美元之间。

Solidbit勒索软件分析

SolidBit是一种相对较新的勒索软件,大约从 2022 年 7 月开始活跃。SolidBit是 Yashma 勒索软件的变种,针对游戏玩家和社交媒体用户。SolidBit已表现出作为勒索软件即服务 (RaaS) 威胁运行的意图,以 200 美元的价格提供对勒索软件构建器、解密器和基于 TOR 的控制面板的访问权限,后来降价至 100 美元。

【攻击团伙】

Bahamut组织移动端武器新变种分析

Bahamut组织是一个“雇佣黑客组织”,最早于2017年首次被披露并命名。该组织专注于中东和南亚的政治、经济和社会领域,其攻击目标主要是个人而不是组织。2022年8月,研究人员发现Bahamut组织投入了一个近两年其在Android端经常使用的TriggerSpy家族新变种。该变种为第四代,此次攻击仍采用钓鱼网站进行分发。目前该新变种在VirusTotal上显示暂无其它杀软识别。根据此次的钓鱼网站性质和历史攻击情况,分析认为Bahamut组织此次攻击的目标主要针对的是部分印度人员。

TeamTNT组织破坏云实例和容器化环境

TeamTNT攻击组织已经破坏了多个云实例和容器化环境,目标列表包括 Docker、Redis 服务器、AWS 和 Kubernetes。TeamTNT组织的Github配置文件包含25个公共存储库,其中大多数是流行的红队工具的分支以及它们可能使用的其他存储库。

【恶意活动】

攻击者针对南亚电信机构传播PoisonIvy恶意软件

近期,研究人员发现,一封带有可疑RTF附件的电子邮件被发送给南亚的一家电信机构。这封电子邮件伪装成由巴基斯坦政府部门发送,点击附件后会打开一个诱饵Word文档,同时在后台利用CVE-2018-0798漏洞,最终加载PoisonIvy恶意软件。CVE-2018-0798是Microsoft公式编辑器中的远程代码执行漏洞。PoisonIvy是一种远程访问木马,已经存在了十多年,又名Pivy,允许攻击者控制受感染的机器并通过其GUI执行侦察活动。此外,攻击者利用相同的技术传播Chinoxy恶意软件及其变种。

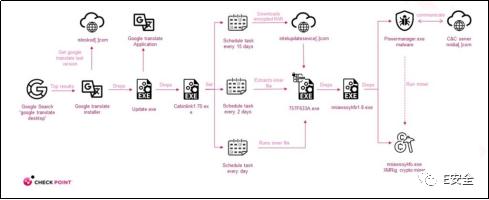

Nitrokod加密货币挖矿活动分析

2022 年 7 月末,研究人员检测到了一场之前未公开的名为 Nitrokod 的加密货币挖矿活动,此次活动可能感染了全球数千台机器。Nitrokod 自 2019 年开始活跃,是一种土耳其加密矿工,已感染了 11 个国家/地区的系统。感染链从下载的受感染程序开始。一旦用户启动新软件,就会安装一个实际的谷歌翻译应用程序并释放一个更新的文件,该文件会启动四个投放器,直到释放实际的恶意软件。一旦执行恶意代码,恶意软件就会连接到 C2 服务器以获取 XMRig 加密矿工配置并开始挖矿活动。

攻击者在挖矿活动中使用Tox进行C2通信

Tox 是一个P2P的无服务器消息传递系统,它使用 NaCl 进行加密和解密。研究人员发现了一个ELF文件(72client),该样本可以使用 Tox 协议在受感染主机上接收并运行脚本。样本没有明显的恶意行为,但研究人员认为它可能属于挖矿活动的一部分。

【APT组织事件】

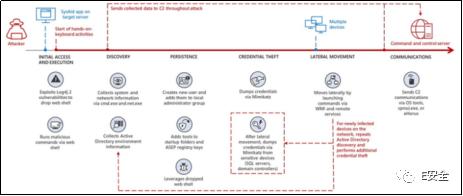

MERCURY组织利用Log4j 2漏洞攻击以色列组织

微软威胁情报团队披露,伊朗MERCURY组织(又名MuddyWater)一直在利用运行易受攻击代码的SysAid服务器中的Log4j漏洞,针对以色列组织发起攻击。成功利用 SysAid 使攻击者能够释放并利用Web shell执行多个命令,大多数命令都与侦察有关。

Kimsuky组织攻击俄罗斯外交部

近期,Kimsuky组织攻击了俄罗斯外交部。此次攻击是通过电子邮件进行的,Kimsuky试图利用已失陷的俄罗斯驻沈阳总领事馆账户,对俄罗斯驻日本总领事馆进行进一步攻击。邮件伪装成大使馆会计部门,附件包含两个文件,其中一个文件包含恶意宏代码。宏代码中包含了另一个名为oup的vbs文件,通过设置任务计划,每5分钟执行一次vbs文件。vbs文件包含攻击者指定的C&C服务器地址,每5分钟执行一次,等待攻击者的命令。

Bitter组织最新远控组件wmRAT分析

蔓灵花(Bitter)是一个拥有南亚地区政府背景的APT组织。研究人员捕获到多个由蔓灵花APT组织服务器下发的多个msi文件。在这些msi文件中,存在部分msi中包含vbs文件。vbs文件的功能多为重命名并执行一同被释放的组件程序。在这些msi文件包含的组件程序中,以”.Net”的远控程序占比最高,此外还有蔓灵花APT组织开发的全新远控程序,根据其释放的路径名“wmservice.exe”,研究人员将其命名为“wmRAT”。

Fin7组织使用JSSLoader进行垃圾邮件活动

6月下旬,研究人员观察到一次恶意垃圾邮件活动,并将其归因于FIN7 APT组织。FIN7在活动中使用的恶意软件是对 JSSLoader 的又一次重写,具有扩展的功能以及包括数据泄露在内的新功能。

财经自媒体联盟

4000520066 欢迎批评指正

All Rights Reserved 新浪公司 版权所有

第一财经日报

第一财经日报  每日经济新闻

每日经济新闻  贝壳财经视频

贝壳财经视频  尺度商业

尺度商业  财联社APP

财联社APP  量子位

量子位  财经网

财经网  华商韬略

华商韬略