近日,瑞星安全研究院捕获到了一个全新针对Linux平台的勒索软件——Sfile,因其部分变种习惯将被加密文件的后缀名附带上目标企业的英文名称,所以瑞星得知已有国内某企业成为该勒索软件的攻击目标。目前,瑞星ESM防病毒终端安全防护系统等企业级产品可拦截并查杀相关勒索软件,广大用户可安装使用,规避该类风险。

图:瑞星ESM防病毒终端安全防护系统查杀Sfile勒索软件

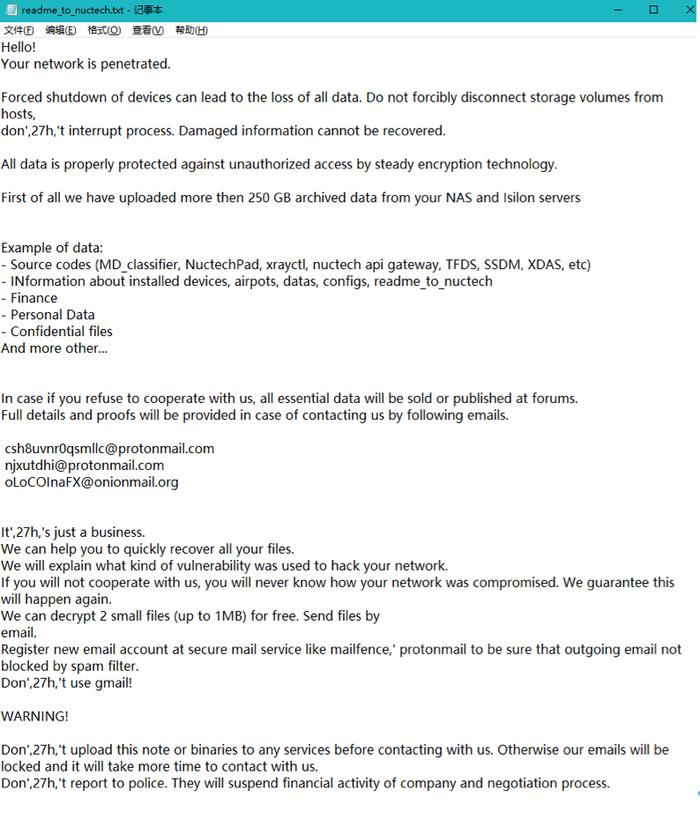

瑞星安全专家介绍,此次捕获到的Sfile勒索软件变种采用RSA+AES算法模式进行加密,通过提供一些特定的命令行参数可以进行针对性的攻击调整,包括:修改扩展名、设置文件加密大小等,因此在没有RSA私钥的情况下暂时无法对被加密文件进行解密。在此次攻击中,Sfile勒索软件使用了nuctech-gj0okyci作为后缀名,因而判断此次被攻击的目标为国内某企业。通过勒索信可以看出,攻击者要求目标通过指定邮箱与其进行联系,如果目标用户不与其合作,被加密的文件资料等信息将被出售或公布出去。

图:攻击者发布的勒索信

瑞星安全专家表示,由于目前企业所用的服务器多为Linux系统,攻击者可以通过任意手段入侵服务器然后加密文件,因此攻击者获取赎金的概率更高,对于企业的损失会更大。同时,鉴于Linux系统平台对虚拟化技术的良好支持,未来随着云计算平台的不断发展,针对Linux系统的勒索攻击会更加猛烈,企业数据将成为勒索软件攻击的主要目标,也将有更多勒索软件采用类似APT的定向攻击方式将利益最大化。

由于近段时间针对Linux系统的勒索攻击愈加频繁,瑞星安全专家为广大用户提供以下防范建议,帮助企业用户规避Sfile勒索软件带来的安全风险。

1.针对RDP弱口令攻击的防范建议:

l限制可使用RDP的用户,仅将远程访问授权给那些必须用它来执行工作的人。

l建立双重验证,如Windows平台下的Duo Security MFA或Linux平台google-authenticator等认证程序。

l设置访问锁定策略,通过配置账户锁定策略,调整账户锁定阀值与锁定持续时间等配置可以有效抵御一定时间下高频的暴力破解。

l审视RDP的使用需求,如果业务不需要使用它,那么可以将所有RDP端口关闭,也可以仅在特定时间之间打开端口。

l重新分配RDP端口,可考虑将默认RDP端口更改为非标准的端口号,可避免一部分恶意软件对特定RDP端口的直接攻击,仍需另外部署端口扫描攻击防范措施。

l定期检查、修补已知的RDP相关漏洞。

l创建防火墙规则限制远程桌面的访问,以仅允许特定的IP地址。

lRDP的登陆,应使用高强度的复杂密码以降低弱口令爆破的机会。

2.针对系统安全性的防范建议:

l及时更新软件及系统补丁。

l定期备份重要数据。

l开启并保持杀毒软件及勒索防护软件功能的正常。

l定期修改管理员密码并使用复杂度较高的密码。

l开启显示文件扩展名,防范病毒程序伪装应用程序图标。

3.针对局域网安全性的防范建议:

l非必要时可关闭局域网共享文件或磁盘,防止病毒横向传播。

l对局域网共享文件夹设置指定用户的访问权限,防止不必要的权限遭到病毒滥用。

l通过防火墙规则限制如445、3389端口/关闭445、3389端口或是修改端口号,防止病毒通过扫描端口等方式查询区域资产信息。

4000520066 欢迎批评指正

All Rights Reserved 新浪公司 版权所有